Распределенная атака типа «отказ в обслуживании» (DDoS) — это злонамеренная попытка нарушить трафик целевого сервера, службы или сети, подавив его потоком интернет-трафика (Cloudflare, 2019). DDoS-атаки очень похожи на трафик на шоссе. Представьте себе регулярное движение, которое движется с постоянной скоростью, и автомобили на пути к месту назначения. Если в конкретную точку въезжает поток автомобилей, это значительно задерживает или мешает находящимся за ними автомобилям добраться до места назначения в нужное время. В 2018 году во всем мире было зарегистрировано более 400 000 DDoS-атак (CALYPTIX, 2018). В 4-м квартале 2018 года на долю Великобритании пришлось 2,18% этих атак, ошеломляющая разница по сравнению с 1-м кварталом 2019 года в 0,66% (Гутников, 2019).

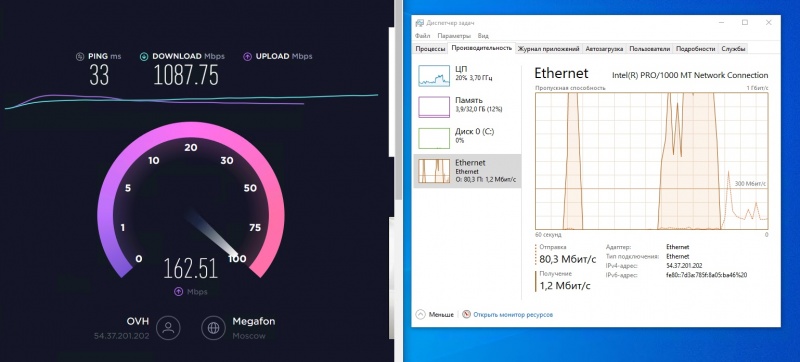

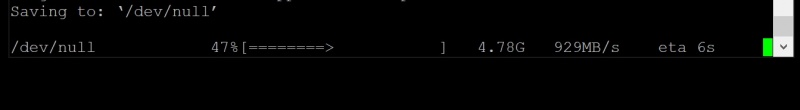

Целью этой атаки является создание перегрузки путем использования всей доступной полосы пропускания, используемой целью, для доступа к более широкому Интернету, с которым она хочет взаимодействовать (Cloudflare, 2019). Большие объемы данных отправляются на цель с использованием формы усиления или другого средства создания огромного трафика, такого как запросы от ботнета (который представляет собой группу устройств, зараженных вредоносным ПО, над которым злоумышленник имеет удаленный контроль).

Последствия DDoS-атаки

DDoS-атаки особенно разрушительны для малого и среднего бизнеса. Используя преимущества бизнес-систем со слабыми мерами сетевой безопасности, эти атаки способны нанести ущерб нескольким бизнес-системам и услугам, предоставляемым этим бизнесом (Banta / vxchnge, 2018). Например, атака на Dyn в 2016 году, которая была признана крупнейшим нарушением работы интернета в истории, уничтожила Twitter, Guardian, Netflix, Reddit, CNN и многие другие сайты (Woolf / theguardian, 2016). Это стало возможным благодаря использованию оружия, называемого ботнетом Mirai, в котором сообщалось о 100 000 вредоносных конечных точек, чтобы сделать атаку на их DNS-серверы настолько эффективной (Woolf / theguardian, 2016).

Число этих атак также увеличилось из-за одновременного увеличения использования Интернета вещей (IoT) и связанных с ним устройств. Эти устройства также используются в качестве общего оружия в DDoS-атаках и часто игнорируются из-за их характера. Эти устройства, включая камеры, датчики, измерители, маршрутизаторы и даже термостаты, часто подвергаются взлому, поскольку они недостаточно защищены и затем включаются в бот-сети, используемые при проведении атак (A10 Staff, 2018).

Среди последствий — влияние атак на деловые отношения между компаниями и их клиентами. С ослабленными системами и безопасностью клиенты могут потерять веру в способность компании эффективно работать и поддерживать целостность и надежность своих данных. Долгосрочным эффектом будет потеря доверия и развитие плохой репутации, что повлияет на будущий бизнес и интеграцию новых клиентов. Среди наиболее целевых были провайдеры телекоммуникационных услуг и услуги облачного хостинга в первой половине 2018 года. Для операторов беспроводной связи было зарегистрировано колоссальные 157 388 (CALYPTIX, 2018). Распространенность этих атак не только препятствует будущим пользователям, но и побуждает их находить альтернативных поставщиков услуг беспроводной связи, которые лучше справляются с количеством и размером атак в течение года.

Способы смягчения атаки DDoS

Различие между обычным трафиком и трафиком атаки является одной из главных проблем в смягчении атаки DDoS. В идеале, никто не хотел бы отключать трафик в случае выпуска продукта на веб-сайте компании, который наводнен нетерпеливыми клиентами. Однако, если эта компания внезапно испытывает приток входящего трафика, который может быть идентифицирован как атака, такие усилия по смягчению атаки, вероятно, необходимы. Сложность заключается в различении реального клиента и трафика атаки. Однако, согласно Cloudflare (2018), существуют методы, используемые для смягчения возможной атаки DDoS. Эти методы включают в себя:

Ограничение скорости. Этот метод существенно ограничивает объем входящего трафика или количество запросов, которые сервер получает в течение установленного периода времени. Благодаря этому вся доступная пропускная способность не будет использоваться во время атаки, и, следовательно, вероятность отказа в обслуживании значительно уменьшается. При использовании этого метода разграничение нормального трафика и трафика атаки может быть довольно сложным. В результате, сервер получит смесь обычного и атакующего трафика. Кроме того, этот метод может быть полезен в случаях «кражи контента» и попыток входа в систему методом «грубой силы». К сожалению, этого метода будет недостаточно для эффективной обработки более сложных DDoS-атак. Тем не менее, это полезный инструмент для включения в ваш план по смягчению последствий DDoS.

Маршрутизация в черной дыре. Возможное решение для уменьшения DDoS — создать маршрут в черной дыре и направить входящий трафик на этот маршрут. В простейшем виде как злонамеренный, так и легитимный сетевой трафик перекачивается при активации фильтрации черных дыр без установки особых ограничений. Таким образом, в случае DDoS-атаки интернет-провайдер может сбросить весь трафик злоумышленника в черную дыру в качестве формы защиты.

Оценка безопасности IoT. Как упоминалось ранее, устройства IoT, такие как камеры, датчики, маршрутизаторы и т. Д., Могут использоваться в качестве средств для DDoS-атак на предприятия. Очень важно, хотя эти устройства служат для повышения эффективности бизнеса, обслуживания клиентов и многого другого, чтобы они были должным образом защищены, поскольку они могут представлять значительный риск для безопасности бизнеса (A10 Staff, 2018).

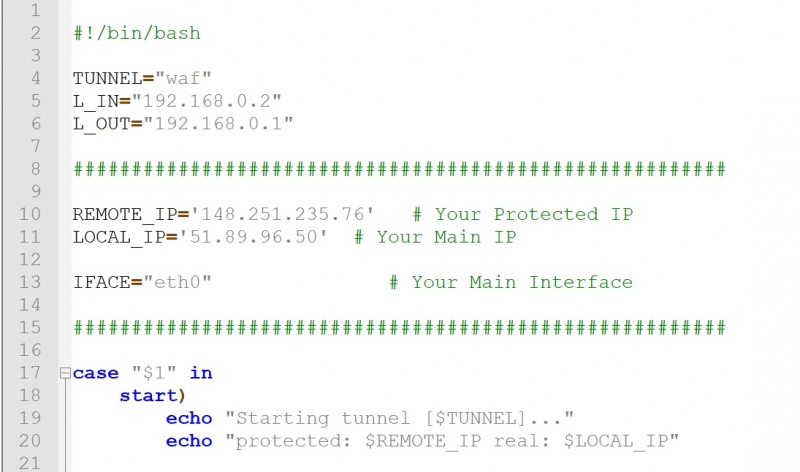

Другим простым и экономически эффективным способом предотвращения DDoS-атак было бы обращение к поставщику услуг аутсорсинга, способному предоставить организациям широкий спектр инструментов только для борьбы с DDoS-атаками. Благодаря большей пропускной способности и более защищенным маршрутизаторам, управляющим входящим трафиком, безопасность этих поставщиков услуг гораздо более способна противостоять попыткам разрушить их инфраструктуру, чем внутренние ИТ-решения (Felter / vxchnge, 2018). Тем не менее, при выборе услуги аутсорсинга необходимо учитывать некоторые соображения.

Способность компании адаптироваться к потребностям растущего бизнеса, а также масштабам будущих DDoS-атак.

Способность компании создавать правила страницы и последовательно применять их в сети, чтобы оставаться работоспособным в случае атаки

Надежность. Обеспечить репутацию компании, которая поддерживает высокие показатели времени безотказной работы и инженеров по обеспечению надежности сайта, которые постоянно работают над поддержанием сети в режиме онлайн и мониторингом надвигающихся угроз.

Обеспечение компании большой сети, способной к обширной передаче данных, что позволяет им быстро и эффективно анализировать и реагировать на атаки.

Datacenter.com может помочь вам связаться с партнерами Datacenter.com, которые являются поставщиками услуг аутсорсинга. Кроме того, в качестве нейтрального центра обработки данных оператор может предложить ряд интернет-провайдеров. Различая трафик и использование разных носителей, можно легко отбросить одно соединение, которое страдает от атаки DDoS, тогда как другие соединения могут оставаться его соединением.

datacenter.com

A10 Staff (2018) IoT and DDoS: Cyberattacks on the Rise

Retrieved from:

www.a10networks.com/blog/iot-and-ddos-cyberattacks-rise/

Banta, T. (2018) How to Protect Data Centers From a New Generation of DDoS Attacks

Retrieved from:

www.vxchnge.com/blog/how-to-protect-data-centers-from-a-new-generation-of-ddos-attacks

Calyptix (2018) DDoS Attacks 2018: New Records and Trends

Retrieved from:

www.calyptix.com/top-threats/ddos-attacks-2018-new-records-and-trends/

Cloudflare (2019) What is a DDoS Attack?

Retrieved from:

www.cloudflare.com/learning/ddos/what-is-a-ddos-attack/

Cloudflare (2019) What is DDoS Mitigation?

Retrieved from:

www.cloudflare.com/learning/ddos/ddos-mitigation/

Felter, B. (2018) Best Practices for Preventing DDoS Attacks

Retrieved from:

www.vxchnge.com/blog/preventing-ddos-attacks-best-practices

Gutinikov et al (2019) DDoS attacks in Q1 2019

Retrieved from:

securelist.com/ddos-report-q1-2019/90792/#statistics

Woolf, N. (2016) DDoS attack that disrupted internet was largest of its kind in history, experts say

Retrieved from:

www.theguardian.com/technology/2016/oct/26/ddos-attack-dyn-mirai-botnet